E-mail: anwenqq2690502116@gmail.com

Hoe kan IoT-beveiliging zich parallel ontwikkelen in het Internet of Everything-tijdperk??

Het internet der dingen is de belangrijkste ondersteuning van de derde golf van de informatie-industrie en de vierde industriële revolutie.

Het heeft veel industrieën en bedrijven voortgebracht door diepe integratie met verschillende industrieën, zoals het internet van voertuigen, Industrieel internet, Smart Grid, Slimme stad, en slimme landbouw. , slimme medische zorg, slimme logistiek, slimme woning, slimme slijtage, enz., hebben de levensstijl van mensen veranderd en het dagelijkse leven van mensen veel gemak gebracht. Momenteel, de wereldwijde IoT-industrie ontwikkelt zich snel.

Raspberry Pi 4e generatie - IOT-Raspberry Pi

De mobiele economie 2022 vrijgegeven door GSMA voorspelt dat het aantal wereldwijde geautoriseerde mobiele IoT-verbindingen zal bereiken 2.5 miljard in 2023, en naar schatting door 2030, het aantal wereldwijd geautoriseerde mobiele IoT-verbindingen zal bereiken 5.3 miljard. .

De ontwikkeling van de Internet of Things-industrie in mijn land loopt voorop in de wereld, en de bouw van mobiel Internet of Things is een wereldleider. Vanaf het einde van 2022, het totale aantal terminalverbindingen op het mobiele netwerk van mijn land is bereikt 3.528 miljard, van welke 1.845 miljard mobiele IoT-terminalgebruikers vertegenwoordigen het aantal "ding" verbindingen. Sinds eind augustus 2022, het aantal "ding" verbindingen heeft het aantal overtroffen "persoon" aansluitingen Daarna, het aandeel van "ding" verbindingen is gestegen 52.3%. Het Internet of Everything ondersteunt duizenden industrieën. De schaal van mobiele IoT-terminals toegepast op openbare diensten, Internet van voertuigen, slimme detailhandel, en smart home heeft bereikt 496 miljoen, 375 miljoen, 250 miljoen, En 192 miljoen huishoudens, respectievelijk.

Met de komst van het Internet of Everything-tijdperk, we voelen het gemak en de snelheid van uitgebreide interconnectie, wereldwijde bewustwording, en afstandsbediening, maar de toepassing van Internet of Things-technologie brengt ook nieuwe netwerkbeveiligingsrisico's met zich mee. In de afgelopen jaren, cyberaanvallen op IoT-apparaten, systemen, netwerken, en platforms zijn toegenomen, die een enorme impact heeft gehad op de persoonlijke levenssfeer, onderneming productie, operaties in de stad, en zelfs de nationale veiligheid.

IoT-beveiliging staat voor nieuwe situaties, nieuwe risico's en nieuwe uitdagingen

Eerst, de beveiligingsrisico's van IoT-apparaten zijn prominent aanwezig. IoT-apparaten lopen beveiligingsrisico's zoals hardware-ontwerpfouten, kwetsbaarheden in software en firmware, en gebrek aan authenticatiemechanismen. Om de kosten van IoT-apparaten te beheersen, fabrikanten kiezen vaak voor energiezuinige en goedkope hardware en chips. De rekenprestaties en beveiligingsfuncties van deze hardware zijn vaak zwak, en ze kunnen geen solide beveiligingsondersteuning bieden, zoals encryptie en fraudebestendig. ontwerp enz. De kwaliteit van de softwarecode van IoT-apparaten is ongelijk, resulterend in een groot aantal softwarekwetsbaarheden. Veelvoorkomende kwetsbaarheden zijn onder meer bufferoverloopkwetsbaarheden, commando-injectie kwetsbaarheden, enz. Aanvallers kunnen deze kwetsbaarheden gebruiken om op afstand controle over apparaten te krijgen en vervolgens netwerkaanvallen uit te voeren. De mechanismen voor identiteitsauthenticatie en toegangscontrole van IoT-apparaten zijn niet perfect, waardoor een groot aantal IoT-apparaten anoniem wordt benaderd, of zelfs gekraakt worden door aanvallers om controlerechten te verkrijgen door middel van eenvoudige wachtwoorden.

Bijvoorbeeld, een groot aantal IoT-camera's heeft momenteel het probleem van ongeautoriseerde toegang nadat zwakke wachtwoorden zijn gekraakt , kan gemakkelijk leiden tot kwaadwillige controle, DDoS-aanvallen, datalekken en andere beveiligingsincidenten, de normale werking van de belangrijkste netwerkinfrastructuur in gevaar brengen.

Seconde, de netwerkbeveiliging van het Internet of Things is onvoldoende. De internet van dingen is connected with the traditional fixed network and mobile Internet to form a new heterogeneous network with multi-network integration. In het proces van gegevensverzameling en gegevensoverdracht, het wordt geconfronteerd met beveiligingsrisico's zoals netwerkinbraak en gegevenslekken. De perceptielaag is de technische basis voor de integrale perceptie van het Internet of Things. It mainly collects various information of objects through various sensoren, and then transmits the data to the upper layer through NB-IoT, 3G, 4G, 5G en andere toegangstechnologieën. Echter, de knooppunten van de waarnemingslaag hebben enorme gegevens, diverse protocollen, enkele functies, en beperkte computer- en opslagbronnen. Ze kunnen geen complexe mogelijkheden voor informatiebeveiliging bieden, en zijn kwetsbaar voor kwaadaardige aanvallen en schade tijdens het gegevensverzamelingsproces, die de normale werking van het systeem beïnvloeden. De netwerklaag is voornamelijk verantwoordelijk voor het nauwkeurig verzenden van de gegevens die zijn verzameld door de perceptielaag. Echter, vanwege de complexe netwerkomgeving van het internet der dingen en de beperkte middelen van de knooppunten van het internet der dingen, de gegevens missen bescherming door coderingstechnologie tijdens het verzendingsproces, en is uiterst kwetsbaar voor man-in-the-middle-aanvallen. Aanvallers kunnen op illegale wijze datapakketten in het communicatiepad verkrijgen, lees direct platte tekstgegevens of wijzig gegevenspakketten om de gegevensintegriteit te vernietigen. Deze aanvalsmethode is eenvoudig te implementeren, maar moeilijk te voorkomen, wat zal leiden tot een grote hoeveelheid gevoelige gegevenslekken. Tegelijkertijd, vanwege de onduidelijke definitie van de Internet of Things-netwerkgrens, aanvallers kunnen toegang krijgen tot het netwerk door zich voor te doen als gateway of gebruikersknooppunt, en voer verdere aanvallen uit op netwerkcomponenten en apparaten na het verkrijgen van netwerktoegangsrechten.

De derde is de frequente uitbraak van gegevensbeveiligingsproblemen met het Internet of Things. Het internet der dingen zal enorme hoeveelheden gegevens genereren en delen op basis van zijn eigen onderlinge verbindingseigenschappen, en deze gegevens zullen tijdens het opslagproces veel beveiligingsrisico's met zich meebrengen, gebruik, en delen. Wanneer gegevens worden opgeslagen op apparaten en platforms met onvoldoende beveiliging, het zal direct worden gestolen door aanvallers. Wanneer er geen strikt toegangscontrolemechanisme is in het proces van gegevensgebruik en het delen van gegevens, anderen kunnen zonder toestemming gebruikersgevoelige gegevens verkrijgen of zelfs gebruiken, die van invloed zijn op de normale productie en het leven van gebruikers. De verenigen 42 bedreigingsinlichtingenteam gecontroleerd 1.2 miljoen IoT-apparaten in de Verenigde Staten en vonden dat 98% van de IoT-apparaten zijn niet versleuteld, risico's van persoonlijke privacy en het lekken van gegevens met zich meebrengen. In de afgelopen jaren, er zijn veel vergelijkbare netwerkbeveiligingsincidenten geweest, zoals afbeeldingen die zijn verzameld door een groot aantal thuiscamera's die online worden verkocht, en slimme luidsprekers die de privacy van gebruikers lekken.

Vierde, aandacht moet worden besteed aan de beveiliging van het Internet of Things-platform. IoT-apparaten, cloud-platforms, en applicatieplatforms hebben continu interactie met data. Zodra deze platforms zijn gehackt, het hele IoT-systeem zal worden vernietigd. Wanneer er softwarekwetsbaarheden of configuratiefouten zijn in het cloudplatform en applicatieplatform, het is heel gemakkelijk om DDoS-aanvallen op de applicatielaag te veroorzaken en serviceonderbrekingen te veroorzaken. Tegelijkertijd, het Internet of Things-platform wordt ook geconfronteerd met risico's zoals onvoldoende beveiligingsbeheer van agenten en vervuiling van de toeleveringsketen. De toeleveringsketen van IoT-apparaten is complex. Als het platform onvoldoende beveiligingsbeheer heeft voor leveranciers, het is gemakkelijk om geïmplanteerd te worden met een "achterdeur" in het proces van hardwareproductie en softwareontwikkeling. Dit "achterdeur" is extreem verborgen, en het is nog steeds moeilijk te vinden nadat het apparaat is afgeleverd. , Eenmaal ingeschakeld, het zal onmetelijke risico's met zich meebrengen. Daarom, platformbeheerders moeten de monitoring van de toeleveringsketen en de beveiligingsbeheerprocessen verbeteren om risico's te verminderen.

Vooruitgang van Internet of Things Security Risk Response Work

In de afgelopen jaren, onder de steun en begeleiding van het Ministerie van Industrie en Informatietechnologie, China Academy of Information and Communications Technology heeft samengewerkt met relevante branche-eenheden om de reactie op beveiligingsrisico's van het internet der dingen actief en gestaag te bevorderen.

De eerste is om de leidende rol van brancheorganisaties ten volle te spelen en actief de voorbereiding van standaarden met betrekking tot Internet of Things-beveiliging te bevorderen. Versnel de bouw van het Internet of Things-standaardsysteem voor beveiligingsmonitoring, een reeks standaarden ontwikkelen voor het monitoren van internet der dingen, en promoot de "Technische vereisten en testmethoden voor internet-of-things-verkeersscreening", "Technische vereisten voor monitoring- en beheersysteem voor netwerkbeveiliging van internet der dingen", "Internet der dingen Netwerkbeveiliging Bewaking en beheer Systeeminterface Technische vereisten" En "IoT Terminal Network Security Risk Classificatie en beoordelingsevaluatiemethode" en andere industriestandaardprojecten zijn opgezet om duidelijke en duidelijke technische vereisten en testmethoden op te stellen voor het Internet of Things-netwerkbeveiligingscontrolesysteem om de goede ontwikkeling van de Internet of Things-industrie te helpen.

De tweede is om te vertrouwen op de netwerkbronnen en technologische voordelen van de industrie om in eerste instantie een beveiligingsbewakingssysteem te bouwen dat de Internet of Things-bases van elementaire telecommunicatiebedrijven dekt.. Er is een basisplatform voor het bewaken van de toegang tot de beveiliging van de overheid en het bedrijfsleven gebouwd, die de functies van verzameling heeft, toezicht houden, onderzoek en oordeel, en reactie. Honderden miljoenen terminals worden gemonitord om het algemene bewustzijn van de veiligheidssituatie en de analysemogelijkheden van het internet der dingen te vormen. Tegelijkertijd, het platform heeft databases met informatie over bedreigingen opgezet, zoals IoT-kwetsbaarheden, kwaadaardige netwerkbronnen, en veiligheidsregels. Het heeft meer dan verzameld 10,000 regels voor beveiligingsgebeurtenissen en schadelijke bronnen, en heeft functies zoals IoT-ontwikkelingstrends, veiligheidstrends, en speciale onderwerpen.

De derde is om door te gaan met het uitvoeren van speciaal onderzoek om de technische mogelijkheden van de detectie en evaluatie van IoT-beveiligingsbedreigingen te verkennen en uit te bouwen. Focus op de veiligheidsrisico's waarmee de perceptielaag te maken heeft, netwerklaag, en applicatielaag van het Internet of Things, onderzoek uitvoeren naar het prestatie-evaluatie-indexsysteem van het Internet of Things-detectiesysteem voor beveiligingsbedreigingen, consolideren van de theoretische reserves met betrekking tot de dreigingsdetectietools en detectiemethoden van het internet der dingen, en actief begeleiden van relevante ondernemingen bij het ontwikkelen van Internet of Things-terminals. Productevaluatie-activiteiten voor geavanceerde capaciteiten, hardwarebeveiliging verbeteren, softwarematige beveiliging, netwerk veiligheid, evaluatiemogelijkheden voor toepassingsbeveiliging en gegevensbeveiliging, en vormen in eerste instantie de technische mogelijkheden van detectie en evaluatie van IoT-beveiligingsbedreigingen.

Gedachten en suggesties op basis van IoT-beveiligingsrisico's

De eerste is om de ontwikkeling en implementatie van IoT-beveiligingsgerelateerde standaarden te versnellen. Voer het onderzoek en de ontwikkeling van IoT-terminalbeveiliging uit, netwerk veiligheid, platformbeveiliging en andere standaarden, bevordering van de herziening van IoT-thuisgateway en teststandaarden voor gatewaybeveiliging, de bouw van het standaardsysteem voor IoT-beveiligingsbewaking versnellen, begeleiden van de ontwikkeling van IoT-productbeveiligingsevaluatiewerk, en begeleid de IoT-beveiliging Ontwikkel in een meer wetenschappelijke en systematische richting.

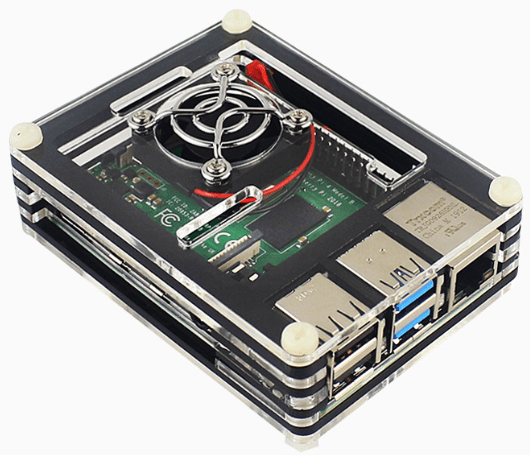

Framboos Pi 4 - 9-Laag acryl hoes met koelventilator - Raspberry Pi 4B beschermhoes in vier kleuren

De tweede is om door te gaan met het verbeteren van de technische mogelijkheden van Internet of Things-beveiligingsmonitoring. Bouw een standaard Internet of Things beveiligingsmonitoringtechnologiesysteem voor telecommunicatiebedrijven, versterk de mogelijkheden voor verkeersscreening van typische Internet of Things-toepassingsscenario's zoals Internet of Vehicles, Industrieel internet, en slimme steden, en de kwaliteit van de gegevensrapportage verbeteren in termen van monitoringdekking, functionele volledigheid, en zakelijke volwassenheid. Bevorder de bouw van pilots voor 5G Internet of Things-beveiligingsmonitoring, continu verbeteren van het Internet of Things-beveiligingssysteem voor privénetwerken, en de uitgebreide technische ondersteuningsmogelijkheden verbeteren, zoals het bewustzijn van de IoT-beveiligingssituatie in de industrie, risicowaarschuwing, en noodhulp.

De derde is om de bouw van het Internet of Things beveiligingstest- en evaluatietechnologiesysteem te versnellen. Bouw een beveiligingssimulatie- en verificatieomgeving voor typische scenario's zoals slimme huizen en digitale productie, en codebeveiligingsaudits uitvoeren, scannen op kwetsbaarheden met een hoog risico, toegangscontrole mechanisme verificatie, beveiligingstests voor gegevensoverdracht, identiteitsauthenticatie-evaluaties van netwerkknooppunten, enz. voor IoT-terminals, netwerken, en platformen werken, technische mogelijkheden bouwen, zoals het minen van kwetsbaarheden, gesimuleerde aanvallen, en inlichtingenverzameling, regelmatig IoT-beveiligingsnalevingsbeoordelingen en -testactiviteiten uitvoeren, beveiligingsrisico's tijdig ontdekken, en IoT-gerelateerde bedrijven promoten om hun eigen beveiligingsmogelijkheden te verbeteren.

Hoe kan IoT-beveiliging zich parallel ontwikkelen in het Internet of Everything-tijdperk?

De vierde is het continu versterken van de gezamenlijke innovatie van Internet of Things-beveiligingsbedrijven. Focus op de "capaciteitstekorten" en technologische ontwikkelingsrichtingen van IoT-terminalbeveiliging, netwerk veiligheid, en platformbeveiliging, meer investeringen in speciale fondsen voor IoT-beveiliging, het uitvoeren van IoT-beveiligingsinnovatie en ondernemerschapswedstrijden en conferenties, stroomopwaartse en stroomafwaartse middelen in de industrie te integreren, en verzamelen "overheid-industrie Het cultiveren en promoten van een aantal IoT-beveiligingsproducten en -oplossingen, de verbetering van het beveiligingsniveau van IoT-terminals bevorderen, netwerken, platforms en gegevens, en de hoogwaardige ontwikkeling van de IoT-beveiligingsindustrie bevorderen.

*Dit artikel is gepubliceerd in "Communicatie wereld"

Probleem 925 augustus 10, 2023 Probleem 15

Originele titel: "IoT-beveiligingsrisicoanalyse en tegenmaatregelen Onderzoek in het internet van alles-tijdperk"