E-Mail: anwenqq2690502116@gmail.com

Wie kann sich die IoT-Sicherheit im Zeitalter des Internet of Everything parallel weiterentwickeln??

Das Internet der Dinge ist die zentrale Stütze der dritten Welle der Informationsindustrie und der vierten industriellen Revolution.

Es hat durch die tiefe Integration mit verschiedenen Branchen viele Branchen und Unternehmen hervorgebracht, wie etwa das Internet der Fahrzeuge, Industrielles Internet, Smart Grid, Intelligente Stadt, und intelligente Landwirtschaft. , Intelligente medizinische Versorgung, Intelligente Logistik, intelligentes Zuhause, Schicke Kleidung, usw., haben den Lebensstil der Menschen verändert und großen Komfort in den Alltag der Menschen gebracht. Momentan, Die globale IoT-Branche entwickelt sich rasant.

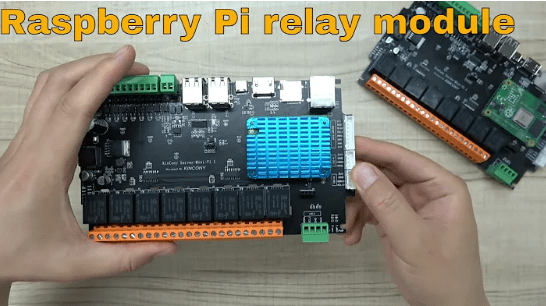

Raspberry Pi 4. Generation - IOT Raspberry Pi

Die mobile Wirtschaft 2022 Die von der GSMA veröffentlichte Studie prognostiziert, dass die Zahl der weltweit autorisierten Mobilfunk-IoT-Verbindungen steigen wird 2.5 Milliarden in 2023, und es wird geschätzt, dass von 2030, Die Zahl der weltweit autorisierten Mobilfunk-IoT-Verbindungen wird steigen 5.3 Milliarde. .

Die Entwicklung der Internet-der-Dinge-Industrie meines Landes ist weltweit führend, und der Aufbau des mobilen Internets der Dinge ist weltweit führend. Zum Ende von 2022, Die Gesamtzahl der Terminalverbindungen im Mobilfunknetz meines Landes ist erreicht 3.528 Milliarde, von welchem 1.845 Milliarden Mobilfunk-IoT-Terminalnutzer stellen die Zahl dar "Ding" Verbindungen. Seit Ende August 2022, die Anzahl der "Ding" Die Anzahl der Verbindungen hat die Anzahl überschritten "Person" Verbindungen Danach, der Anteil von "Ding" Verbindungen ist gestiegen 52.3%. Das Internet of Everything stärkt Tausende von Branchen. Der Umfang mobiler IoT-Terminals, die für öffentliche Dienste eingesetzt werden, Internet der Fahrzeuge, Smarter Einzelhandel, und Smart Home ist angekommen 496 Million, 375 Million, 250 Million, Und 192 Millionen Haushalte, jeweils.

Mit dem Aufkommen der Ära des Internet of Everything, Wir spüren den Komfort und die Geschwindigkeit, die eine umfassende Vernetzung mit sich bringt, globales Bewusstsein, und Fernbedienung, Doch der Einsatz der Internet-of-Things-Technologie bringt auch neue Risiken für die Netzwerksicherheit mit sich. In den vergangenen Jahren, Cyberangriffe auf IoT-Geräte, Systeme, Netzwerke, und Plattformen haben zugenommen, was große Auswirkungen auf die Privatsphäre hatte, Unternehmensproduktion, Stadtbetrieb, und sogar die nationale Sicherheit.

Die IoT-Sicherheit steht vor neuen Herausforderungen, Neue Risiken und neue Herausforderungen

Erste, Die Sicherheitsrisiken von IoT-Geräten sind im Vordergrund. IoT-Geräte sind mit Sicherheitsrisiken wie Hardware-Designfehlern konfrontiert, Software- und Firmware-Schwachstellen, und fehlende Authentifizierungsmechanismen. Um die Kosten von IoT-Geräten zu kontrollieren, Hersteller entscheiden sich oft für stromsparende und billige Hardware und Chips. Die Rechenleistung und Sicherheitsfunktionen dieser Hardware sind oft schwach, und sie können keine solide Sicherheitsunterstützung bieten, wie Verschlüsselung und Manipulationssicherheit. Design usw. Die Softwarecodequalität von IoT-Geräten ist ungleichmäßig, Dies führt zu einer Vielzahl von Software-Schwachstellen. Zu den häufigsten Schwachstellen zählen Pufferüberlauf-Schwachstellen, Sicherheitslücken bei der Befehlsinjektion, usw. Angreifer können diese Schwachstellen ausnutzen, um aus der Ferne die Kontrolle über Geräte zu erlangen und dann Netzwerkangriffe zu starten. Die Identitätsauthentifizierungs- und Zugriffskontrollmechanismen von IoT-Geräten sind nicht perfekt, Dies führt dazu, dass auf eine große Anzahl von IoT-Geräten anonym zugegriffen wird, oder sogar von Angreifern geknackt werden, um durch einfache Passwörter Kontrollrechte zu erlangen.

Zum Beispiel, Bei einer Vielzahl von IoT-Kameras besteht derzeit das Problem des unbefugten Zugriffs, nachdem schwache Passwörter geknackt wurden , kann leicht zu böswilliger Kontrolle führen, DDoS-Angriffe, Datenlecks und andere Sicherheitsvorfälle, Gefährdung des normalen Betriebs wichtiger Netzwerkinfrastruktur.

Zweite, Die Netzwerksicherheit des Internets der Dinge ist unzureichend. Der Internet der Dinge is connected with the traditional fixed network and mobile Internet to form a new heterogeneous network with multi-network integration. Im Prozess der Datenerfassung und Datenübertragung, Es besteht Sicherheitsrisiken wie Netzwerkeinbrüche und Datenlecks. Die Wahrnehmungsschicht ist die technische Grundlage für die umfassende Wahrnehmung des Internets der Dinge. It mainly collects various information of objects through various Sensoren, and then transmits the data to the upper layer through NB-IoT, 3G, 4G, 5G und andere Zugangstechnologien. Jedoch, Die Knoten der Wahrnehmungsschicht verfügen über riesige Datenmengen, diverse Protokolle, einzelne Funktionen, und begrenzte Rechen- und Speicherressourcen. Sie können keine komplexen Funktionen zum Schutz der Informationssicherheit bereitstellen, und sind anfällig für böswillige Angriffe und Schäden während des Datenerfassungsprozesses, den normalen Betrieb des Systems beeinträchtigen. Die Netzwerkschicht ist hauptsächlich für die genaue Übertragung der von der Wahrnehmungsschicht gesammelten Daten verantwortlich. Jedoch, aufgrund der komplexen Netzwerkumgebung des Internets der Dinge und der begrenzten Ressourcen der Knoten des Internets der Dinge, Die Daten sind während des Übertragungsvorgangs nicht durch Verschlüsselungstechnologie geschützt, und ist äußerst anfällig für Man-in-the-Middle-Angriffe. Angreifer können auf dem Kommunikationspfad illegal an Datenpakete gelangen, Klartextdaten direkt lesen oder Datenpakete modifizieren, um die Datenintegrität zu zerstören. Diese Angriffsmethode ist einfach umzusetzen, aber schwer zu verhindern, Dies führt zu einer großen Menge sensibler Datenlecks. Gleichzeitig, aufgrund der unklaren Definition der Netzwerkgrenze des Internets der Dinge, Angreifer können auf das Netzwerk zugreifen, indem sie sich als Gateway oder Benutzerknoten ausgeben, und weitere Angriffe auf Netzwerkkomponenten und Geräte starten, nachdem Netzwerkzugriffsrechte erlangt wurden.

Der dritte Grund ist der häufige Ausbruch von Datensicherheitsproblemen im Internet der Dinge. Das Internet der Dinge wird auf der Grundlage seiner eigenen Verbindungseigenschaften riesige Datenmengen generieren und teilen, und diese Daten bergen bei der Speicherung viele Sicherheitsrisiken, verwenden, und Teilen. Wenn Daten auf Geräten und Plattformen mit unzureichendem Sicherheitsschutz gespeichert werden, es wird direkt von Angreifern gestohlen. Wenn es im Prozess der Datennutzung und Datenfreigabe keinen strengen Zugriffskontrollmechanismus gibt, andere können vertrauliche Benutzerdaten ohne Erlaubnis erhalten oder sogar verwenden, Auswirkungen auf die normale Produktion und das Leben der Benutzer haben. Die Vereinigen 42 Threat-Intelligence-Team überwacht 1.2 Millionen IoT-Geräte in den Vereinigten Staaten und haben das herausgefunden 98% der IoT-Geräte sind nicht verschlüsselt, Dies birgt Risiken für die Privatsphäre und den Verlust von Daten. In den vergangenen Jahren, Es gab viele ähnliche Netzwerksicherheitsvorfälle, beispielsweise Bilder, die von einer großen Anzahl von Heimkameras gesammelt und online verkauft werden, und intelligente Lautsprecher, die die Privatsphäre der Benutzer beeinträchtigen.

Vierte, Auf die Sicherheit der Internet-of-Things-Plattform sollte geachtet werden. IoT-Geräte, Cloud-Plattformen, und Anwendungsplattformen interagieren ständig mit Daten. Sobald diese Plattformen gehackt werden, Das gesamte IoT-System wird zerstört. Wenn es Softwareschwachstellen oder Konfigurationsfehler in der Cloud-Plattform und Anwendungsplattform gibt, Es ist sehr leicht, DDoS-Angriffe auf der Anwendungsebene zu verursachen und Dienstunterbrechungen zu verursachen. Gleichzeitig, Die Internet-of-Things-Plattform ist auch mit Risiken wie unzureichendem Sicherheitsmanagement der Agenten und Verschmutzung der Lieferkette konfrontiert. Die Lieferkette von IoT-Geräte ist komplex. Wenn die Plattform über ein unzureichendes Sicherheitskontrollmanagement für Lieferanten verfügt, Es ist einfach, mit einem implantiert zu werden "Hintertür" im Prozess der Hardwareherstellung und Softwareentwicklung. Das "Hintertür" ist extrem versteckt, und es ist immer noch schwierig, es nach der Lieferung des Geräts zu finden. , Einmal aktiviert, es wird unermessliche Risiken mit sich bringen. Deshalb, Plattformmanager sollten die Überwachung der Lieferkette und die Sicherheitsmanagementprozesse verbessern, um Risiken zu reduzieren.

Weiterentwicklung der Arbeit zur Reaktion auf Sicherheitsrisiken im Internet der Dinge

In den vergangenen Jahren, unter der Unterstützung und Anleitung des Ministeriums für Industrie und Informationstechnologie, Die China Academy of Information and Communications Technology hat mit relevanten Brancheneinheiten zusammengearbeitet, um die Reaktion auf Sicherheitsrisiken im Internet der Dinge aktiv und kontinuierlich zu fördern.

Die erste besteht darin, die führende Rolle der Branchenorganisationen voll auszuschöpfen und die Ausarbeitung von Standards im Zusammenhang mit der Sicherheit des Internets der Dinge aktiv zu fördern. Beschleunigen Sie den Aufbau des Standardsystems für die Sicherheitsüberwachung im Internet der Dinge, Entwicklung einer Reihe von Standards für die Sicherheitsüberwachung des Internets der Dinge, und fördern die "Technische Anforderungen und Testmethoden für die Verkehrsüberwachung im Internet der Dinge", "Technische Anforderungen für das Netzwerksicherheitsüberwachungs- und -verwaltungssystem für das Internet der Dinge", "Technische Anforderungen an die Schnittstelle des Netzwerksicherheitsüberwachungs- und -verwaltungssystems für das Internet der Dinge" Und "Methode zur Klassifizierung und Bewertung des Sicherheitsrisikos von IoT-Terminalnetzwerken" und andere Industriestandardprojekte wurden ins Leben gerufen, um klare und klare technische Anforderungen und Testmethoden für das Netzwerksicherheitsüberwachungssystem des Internets der Dinge zu entwickeln und so die solide Entwicklung der Internet-der-Dinge-Branche zu unterstützen.

Die zweite besteht darin, sich auf die Netzwerkressourcen und technologischen Vorteile der Branche zu verlassen, um zunächst ein Sicherheitsüberwachungssystem aufzubauen, das die Internet-of-Things-Basis grundlegender Telekommunikationsunternehmen abdeckt. Es wurde eine Plattform zur grundlegenden Sicherheitszugangsüberwachung für die Verbindung zwischen Regierung und Unternehmen für das Internet der Dinge aufgebaut, welches die Funktionen der Sammlung hat, Überwachung, Forschung und Urteil, und Reaktion. Hunderte Millionen Terminals werden überwacht, um das allgemeine Sicherheitslagebewusstsein und die Analysefähigkeiten des Internets der Dinge zu gewährleisten. Gleichzeitig, Die Plattform verfügt über Datenbanken mit Bedrohungsdaten wie IoT-Schwachstellen, bösartige Netzwerkressourcen, und Sicherheitsregeln. Es hat sich mehr als angesammelt 10,000 Sicherheitsereignisregeln und bösartige Ressourcen, und verfügt über Funktionen wie IoT-Entwicklungstrends, Sicherheitstrends, und Spezialthemen.

Die dritte besteht darin, weiterhin spezielle Forschung durchzuführen, um die technischen Möglichkeiten der Erkennung und Bewertung von IoT-Sicherheitsbedrohungen zu erforschen und auszubauen. Konzentrieren Sie sich auf die Sicherheitsrisiken, denen die Wahrnehmungsebene ausgesetzt ist, Netzwerkschicht, und Anwendungsschicht des Internets der Dinge, Führen Sie Untersuchungen zum Leistungsbewertungsindexsystem des Systems zur Erkennung von Sicherheitsbedrohungen im Internet der Dinge durch, Konsolidierung der theoretischen Reserven im Zusammenhang mit den Bedrohungserkennungstools und Erkennungsmethoden des Internets der Dinge, und relevante Unternehmen aktiv bei der Entwicklung von IoT-Terminals zu unterstützen. Aktivitäten zur Bewertung erweiterter Produktfähigkeiten, Verbessern Sie die Hardwaresicherheit, Softwaresicherheit, Netzwerksicherheit, Anwendungssicherheits- und Datensicherheitsbewertungsfunktionen, und bilden zunächst die technischen Möglichkeiten zur Erkennung und Bewertung von IoT-Sicherheitsbedrohungen.

Gedanken und Vorschläge zu IoT-Sicherheitsrisiken

Die erste besteht darin, die Entwicklung und Implementierung von IoT-Sicherheitsstandards zu beschleunigen. Führen Sie die Forschung und Entwicklung der IoT-Terminalsicherheit durch, Netzwerksicherheit, Plattformsicherheit und andere Standards, die Überarbeitung fördern IoT-Home-Gateway und Gateway-Sicherheitsteststandards, Beschleunigen Sie den Aufbau des IoT-Sicherheitsüberwachungsstandardsystems, Leiten Sie die Entwicklung der Sicherheitsbewertungsarbeit für IoT-Produkte, und die Entwicklung der IoT-Sicherheit in eine wissenschaftlichere und systematischere Richtung lenken.

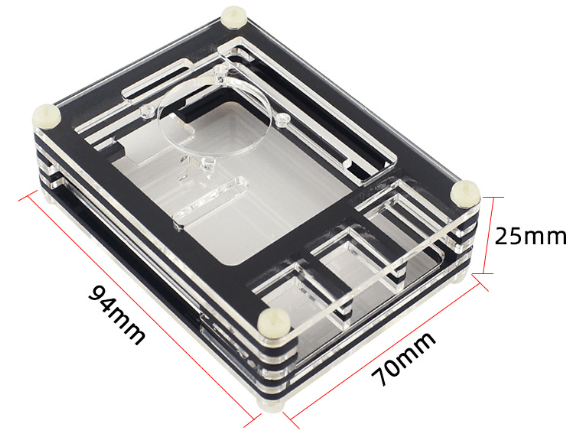

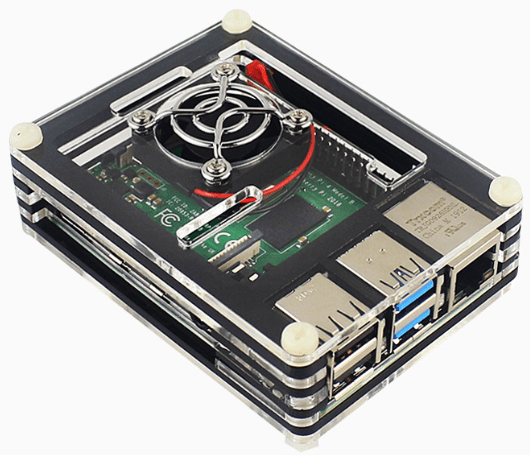

Raspberry Pi 4 - 9-Layer-Acrylgehäuse mit Lüfter - Raspberry Pi 4B Schutzhülle in vier Farben

Die zweite besteht darin, die technischen Möglichkeiten der Sicherheitsüberwachung im Internet der Dinge weiter zu verbessern. Bauen Sie ein grundlegendes Sicherheitsüberwachungstechnologiesystem für das Internet der Dinge für Telekommunikationsunternehmen auf, Stärkung der Verkehrsüberwachungsfunktionen typischer Anwendungsszenarien des Internets der Dinge wie dem Internet der Fahrzeuge, Industrielles Internet, und intelligente Städte, und die Qualität der Datenberichterstattung im Hinblick auf die Überwachungsabdeckung verbessern, funktionale Vollständigkeit, und Unternehmensreife. Förderung des Aufbaus von Pilotprojekten zur Sicherheitsüberwachung für das 5G-Internet der Dinge, Kontinuierliche Verbesserung des Sicherheitsüberwachungssystems für private Netzwerke im Internet der Dinge, und verbessern Sie die umfassenden technischen Supportfunktionen, wie z. B. das Bewusstsein für die IoT-Sicherheitssituation in der Branche, Risikowarnung, und Notfallmaßnahmen.

Die dritte besteht darin, den Aufbau des Sicherheitstest- und Bewertungstechnologiesystems für das Internet der Dinge zu beschleunigen. Erstellen Sie eine Sicherheitssimulations- und Verifizierungsumgebung für typische Szenarien wie Smart Homes und digitale Produktion, und Code-Sicherheitsaudits durchführen, Scannen von Schwachstellen mit hohem Risiko, Überprüfung des Zugangskontrollmechanismus, Prüfung der Sicherheit der Datenübertragung, Auswertungen zur Identitätsauthentifizierung von Netzwerkknoten, usw. für IoT-Terminals, Netzwerke, und Plattformen Arbeit, Bauen Sie technische Fähigkeiten wie Vulnerability Mining auf, simulierte Angriffe, und Geheimdienstsammlung, Führen Sie regelmäßig Bewertungs- und Testaktivitäten zur IoT-Sicherheitskonformität durch, Entdecken Sie Sicherheitsrisiken rechtzeitig, und fördern Sie IoT-bezogene Unternehmen, um ihre eigenen Sicherheitsschutzfunktionen zu verbessern.

Wie kann sich die IoT-Sicherheit im Zeitalter des Internet of Everything parallel weiterentwickeln?

Die vierte besteht darin, die kollaborative Innovation von Sicherheitsunternehmen für das Internet der Dinge kontinuierlich zu stärken. Fokussiere auf "Kapazitätsmängel" und technologische Entwicklungsrichtungen der IoT-Terminalsicherheit, Netzwerksicherheit, und Plattformsicherheit, Investitionen in IoT-Sicherheitsspezialfonds erhöhen, Durchführung von IoT-Sicherheitsinnovations- und Unternehmerwettbewerben und Konferenzen, Integrieren Sie vor- und nachgelagerte Ressourcen in der Branche, und versammeln "Government-Industry Zur Entwicklung und Förderung einer Reihe von IoT-Sicherheitsprodukten und -lösungen, Förderung der Verbesserung des Sicherheitsschutzniveaus von IoT-Terminals, Netzwerke, Plattformen und Daten, und die qualitativ hochwertige Entwicklung der IoT-Sicherheitsbranche fördern.

*Dieser Artikel wurde veröffentlicht in "Kommunikationswelt"

Ausgabe 925 August 10, 2023 Ausgabe 15

Originaler Titel: "IoT-Sicherheitsrisikoanalyse und Gegenmaßnahmenforschung im Zeitalter des Internet of Everything"