Correo electrónico: anwenqq2690502116@gmail.com

¿Cómo puede desarrollarse la seguridad de IoT en paralelo en la era de Internet de Todo??

El Internet de las Cosas es el soporte central de la tercera ola de la industria de la información y la cuarta revolución industrial.

Ha generado muchas industrias y negocios a través de una profunda integración con varias industrias., como Internet de los Vehículos, internet industrial, Red inteligente, Ciudad inteligente, y agricultura inteligente. , atención médica inteligente, logística inteligente, casa inteligente, ropa inteligente, etc., han cambiado el estilo de vida de las personas y han aportado una gran comodidad a la vida diaria de las personas. Actualmente, la industria global de IoT se está desarrollando rápidamente.

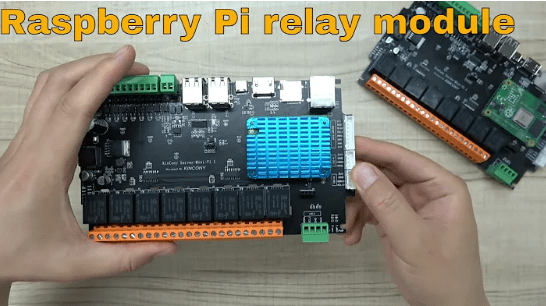

Raspberry Pi 4ta generación - IO Frambuesa Pi

La economía móvil 2022 publicado por la GSMA predice que la cantidad de conexiones IoT celulares autorizadas en todo el mundo alcanzará 2.5 mil millones en 2023, y se estima que por 2030, el número de conexiones IoT celulares autorizadas a nivel mundial alcanzará 5.3 mil millones. .

El desarrollo de la industria del Internet de las Cosas de mi país está a la vanguardia del mundo, y la construcción de Internet móvil de las Cosas es líder mundial. A finales de 2022, el número total de conexiones de terminales en la red móvil de mi país ha alcanzado 3.528 mil millones, de los cuales 1.845 mil millones de usuarios de terminales IoT celulares representan el número de "cosa" conexiones. Desde finales de agosto 2022, el número de "cosa" conexiones ha superado el número de "persona" conexiones después de eso, la proporción de "cosa" las conexiones se han elevado a 52.3%. El Internet de todo empodera a miles de industrias. La escala de los terminales IoT celulares aplicados a los servicios públicos, Internet de los Vehículos, comercio minorista inteligente, y el hogar inteligente ha llegado 496 millón, 375 millón, 250 millón, y 192 millones de hogares, respectivamente.

Con el advenimiento de la era de Internet de Todo, sentimos la conveniencia y la velocidad que brinda una amplia interconexión, conciencia global, y control remoto, pero la aplicación de la tecnología Internet of Things también trae nuevos riesgos de seguridad en la red. En años recientes, ciberataques contra dispositivos IoT, sistemas, redes, y las plataformas han ido en aumento, que ha tenido un gran impacto en la privacidad personal, producción empresarial, operaciones de la ciudad, e incluso la seguridad nacional.

La seguridad IoT se enfrenta a nuevas situaciones, nuevos riesgos y nuevos retos

Primero, los riesgos de seguridad de los dispositivos IoT son prominentes. Los dispositivos IoT enfrentan riesgos de seguridad, como fallas en el diseño del hardware, vulnerabilidades de software y firmware, y la falta de mecanismos de autenticación. Para controlar el costo de los dispositivos IoT, los fabricantes a menudo eligen hardware y chips baratos y de bajo consumo. El rendimiento informático y las funciones de seguridad de este hardware suelen ser débiles, y no pueden proporcionar un soporte de seguridad sólido, como el cifrado y a prueba de manipulaciones. diseño, etc.. La calidad del código de software de los dispositivos IoT es desigual, lo que resulta en una gran cantidad de vulnerabilidades de software. Las vulnerabilidades comunes incluyen vulnerabilidades de desbordamiento de búfer, vulnerabilidades de inyección de comandos, etc.. Los atacantes pueden usar estas vulnerabilidades para obtener el control de los dispositivos de forma remota y luego lanzar ataques a la red.. Los mecanismos de autenticación de identidad y control de acceso de los dispositivos IoT no son perfectos, lo que da como resultado que se acceda de forma anónima a una gran cantidad de dispositivos IoT, o incluso ser descifrado por atacantes para obtener derechos de control a través de contraseñas simples.

Por ejemplo, una gran cantidad de cámaras IoT actualmente tienen el problema del acceso no autorizado después de que se descifran contraseñas débiles , puede conducir fácilmente a un control malicioso, ataques DDoS, fuga de datos y otros incidentes de seguridad, poner en peligro el funcionamiento normal de la infraestructura de red clave.

Segundo, la seguridad de la red de Internet de las Cosas es insuficiente. El Internet de las Cosas is connected with the traditional fixed network and mobile Internet to form a new heterogeneous network with multi-network integration. En el proceso de recopilación y transmisión de datos., se enfrenta a riesgos de seguridad como la intrusión en la red y la fuga de datos. La capa de percepción es la base técnica para la percepción integral del Internet de las Cosas. It mainly collects various information of objects through various sensores, and then transmits the data to the upper layer through NB-IoT, 3GRAMO, 4GRAMO, 5G y otras tecnologías de acceso. Sin embargo, los nodos de la capa de percepción tienen una gran cantidad de datos, diversos protocolos, funciones individuales, y recursos informáticos y de almacenamiento limitados. No pueden proporcionar capacidades complejas de protección de seguridad de la información., y son vulnerables a ataques maliciosos y daños durante el proceso de recopilación de datos, afectando el funcionamiento normal del sistema. La capa de red es la principal responsable de transmitir con precisión los datos recopilados por la capa de percepción.. Sin embargo, debido al complejo entorno de red de Internet de las cosas y los recursos limitados de los nodos de Internet de las cosas, los datos carecen de protección de tecnología de encriptación durante el proceso de transmisión, y es extremadamente vulnerable a los ataques man-in-the-middle. Los atacantes pueden obtener ilegalmente paquetes de datos en la ruta de comunicación, leer directamente datos de texto sin formato o modificar paquetes de datos para destruir la integridad de los datos. Este método de ataque es fácil de implementar pero difícil de prevenir., lo que conducirá a una gran cantidad de fuga de datos confidenciales. Al mismo tiempo, debido a la definición poco clara del límite de la red de Internet de las cosas, los atacantes pueden acceder a la red haciéndose pasar por una puerta de enlace o un nodo de usuario, y lanzar más ataques a los componentes y dispositivos de la red después de obtener los derechos de acceso a la red.

El tercero es el brote frecuente de problemas de seguridad de datos de Internet de las cosas.. El Internet de las cosas generará y compartirá cantidades masivas de datos en función de sus propias propiedades de interconexión, y estos datos tendrán muchos riesgos de seguridad en el proceso de almacenamiento, usar, y compartir. Cuando los datos se almacenan en dispositivos y plataformas con protección de seguridad insuficiente, será robado directamente por los atacantes. Cuando no existe un mecanismo estricto de control de acceso en el proceso de uso e intercambio de datos, otros pueden obtener o incluso usar datos confidenciales del usuario sin permiso, afectando la producción normal y la vida de los usuarios. la unidad 42 equipo de inteligencia de amenazas monitoreado 1.2 millones de dispositivos IoT en los Estados Unidos y descubrió que 98% de los dispositivos IoT no están encriptados, presentando riesgos de privacidad personal y fuga de datos. En años recientes, ha habido muchos incidentes de seguridad de red similares, como imágenes recopiladas por una gran cantidad de cámaras domésticas que se venden en línea, y altavoces inteligentes que filtran la privacidad del usuario.

Cuatro, se debe prestar atención a la seguridad de la plataforma de Internet de las Cosas. dispositivos IoT, plataformas en la nube, y las plataformas de aplicaciones interactúan con los datos todo el tiempo. Una vez que estas plataformas son pirateadas, todo el sistema IoT será destruido. Cuando hay vulnerabilidades de software o errores de configuración en la plataforma de la nube y la plataforma de aplicaciones, es muy fácil causar ataques DDoS en la capa de aplicación y provocar la interrupción del servicio. Al mismo tiempo, la plataforma de Internet de las Cosas también enfrenta riesgos como una gestión de seguridad insuficiente de los agentes y la contaminación de la cadena de suministro. La cadena de suministro de dispositivos IoT es complejo. Si la plataforma tiene una gestión de control de seguridad insuficiente para los proveedores, es fácil de implantar con un "Puerta trasera" en el proceso de fabricación de hardware y desarrollo de software. Este "Puerta trasera" está extremadamente escondido, y todavía es difícil de encontrar después de que se entrega el dispositivo. , Una vez habilitado, causará riesgos inconmensurables. Por lo tanto, los administradores de la plataforma deben mejorar los procesos de control de la cadena de suministro y gestión de la seguridad para reducir los riesgos.

Avance del trabajo de respuesta a riesgos de seguridad de Internet de las cosas

En años recientes, bajo el apoyo y orientación del Ministerio de Industria y Tecnologías de la Información, La Academia de Tecnología de la Información y las Comunicaciones de China ha cooperado con las unidades relevantes de la industria para promover de manera activa y constante la respuesta a los riesgos de seguridad de la Internet de las Cosas..

El primero es aprovechar al máximo el papel de liderazgo de las organizaciones de la industria y promover activamente la preparación de estándares relacionados con la seguridad de Internet de las cosas.. Acelerar la construcción del sistema estándar de monitoreo de seguridad de Internet de las cosas, desarrollar una serie de estándares para el monitoreo de seguridad de Internet de las Cosas, y promover la "Requisitos técnicos y métodos de prueba para la detección del tráfico de Internet de las cosas", "Requisitos técnicos para el sistema de gestión y supervisión de la seguridad de la red de Internet de las cosas", "Requisitos técnicos de la interfaz del sistema de gestión y supervisión de la seguridad de la red de Internet de las cosas" y "Método de evaluación y clasificación de riesgos de seguridad de la red de terminales de IoT" y se han establecido otros proyectos estándar de la industria para crear requisitos técnicos claros y claros y métodos de prueba para el sistema de monitoreo de seguridad de la red de Internet de las cosas para ayudar al desarrollo sólido de la industria de Internet de las cosas.

El segundo es confiar en los recursos de red de la industria y las ventajas tecnológicas para construir inicialmente un sistema de monitoreo de seguridad que cubra las bases de Internet de las Cosas de las empresas de telecomunicaciones básicas.. Se ha construido una plataforma de monitoreo de acceso de seguridad básica de Internet de las cosas de enlace entre el gobierno y la empresa., que tiene las funciones de cobro, supervisión, investigación y juicio, y respuesta. Cientos de millones de terminales son monitoreados para formar la conciencia general de la situación de seguridad y las capacidades de análisis del Internet de las Cosas.. Al mismo tiempo, la plataforma ha establecido bases de datos de inteligencia de amenazas, como vulnerabilidades de IoT, recursos de red maliciosos, y reglas de seguridad. Ha acumulado más de 10,000 reglas de eventos de seguridad y recursos maliciosos, y tiene funciones como tendencias de desarrollo de IoT, tendencias de seguridad, y temas especiales.

El tercero es continuar realizando una investigación especial para explorar y desarrollar las capacidades técnicas de detección y evaluación de amenazas de seguridad de IoT.. Concéntrese en los riesgos de seguridad que enfrenta la capa de percepción, capa de red, y capa de aplicación del Internet de las Cosas, llevar a cabo investigaciones sobre el sistema de índice de evaluación del rendimiento del sistema de detección de amenazas de seguridad de Internet de las cosas, consolidar las reservas teóricas relacionadas con las herramientas de detección de amenazas y los métodos de detección del Internet de las Cosas, y guiar activamente a las empresas relevantes para desarrollar terminales de Internet de las Cosas Actividades de evaluación de capacidad avanzada del producto, mejorar la seguridad del hardware, seguridad del software, Seguridad de la red, capacidades de evaluación de seguridad de datos y seguridad de aplicaciones, e inicialmente formar las capacidades técnicas de detección y evaluación de amenazas de seguridad de IoT.

Pensamientos y sugerencias basados en los riesgos de seguridad de IoT

El primero es acelerar el desarrollo y la implementación de estándares relacionados con la seguridad de IoT.. Llevar a cabo la investigación y el desarrollo de la seguridad de terminales IoT, Seguridad de la red, seguridad de la plataforma y otros estándares, promover la revisión de Puerta de enlace doméstica IoT y estándares de prueba de seguridad de puerta de enlace, acelerar la construcción del sistema estándar de monitoreo de seguridad IoT, guiar el desarrollo del trabajo de evaluación de seguridad de productos de IoT, y guiar la seguridad de IoT Desarrollar en una dirección más científica y sistemática.

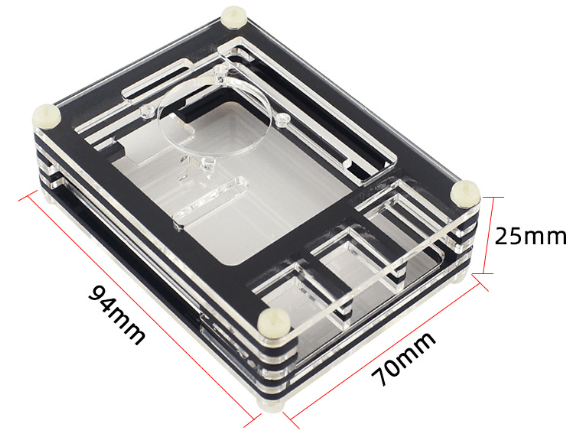

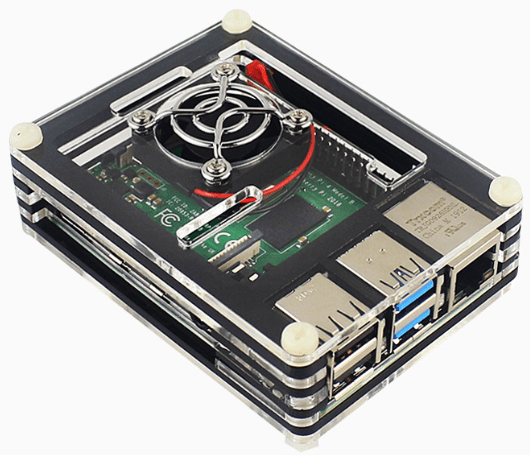

frambuesa pi 4 - 9-Caja de acrílico de capa con ventilador de refrigeración - Funda protectora Raspberry Pi 4B en cuatro colores

El segundo es continuar mejorando las capacidades técnicas de monitoreo de seguridad de Internet de las Cosas.. Construya un sistema de tecnología de monitoreo de seguridad de Internet de las cosas para empresas de telecomunicaciones básicas, fortalecer las capacidades de detección de tráfico de los escenarios típicos de aplicación de Internet de las cosas, como Internet de los vehículos, internet industrial, y ciudades inteligentes, y mejorar la calidad de los informes de datos en términos de cobertura de monitoreo, integridad funcional, y madurez empresarial. Promover la construcción de pilotos de monitoreo de seguridad de Internet de las Cosas 5G, mejorar continuamente el sistema de monitoreo de seguridad de la red privada de Internet de las Cosas, y mejorar las capacidades integrales de soporte técnico, como la conciencia de la situación de seguridad de IoT de la industria, advertencia de riesgo, y respuesta de emergencia.

El tercero es acelerar la construcción del sistema de tecnología de evaluación y prueba de seguridad de Internet de las cosas.. Cree un entorno de verificación y simulación de seguridad para escenarios típicos como hogares inteligentes y producción digital, y llevar a cabo auditorías de seguridad de código, análisis de vulnerabilidades de alto riesgo, verificación del mecanismo de control de acceso, pruebas de seguridad de transmisión de datos, evaluaciones de autenticación de identidad de nodo de red, etc.. para terminales IoT, redes, y plataformas Trabajo, desarrollar capacidades técnicas como la minería de vulnerabilidades, ataques simulados, y recolección de inteligencia, llevar a cabo regularmente actividades de evaluación y prueba del cumplimiento de la seguridad de IoT, descubrir riesgos de seguridad de manera oportuna, y promover empresas relacionadas con IoT para mejorar sus propias capacidades de protección de seguridad.

¿Cómo puede desarrollarse la seguridad de IoT en paralelo en la era de Internet de Todo?

El cuarto es fortalecer continuamente la innovación colaborativa de las empresas de seguridad de Internet de las cosas.. Centrarse en el "deficiencias de capacidad" y direcciones de desarrollo tecnológico de la seguridad de terminales IoT, Seguridad de la red, y seguridad de la plataforma, aumentar la inversión en fondos especiales de seguridad IoT, llevar a cabo concursos y conferencias de innovación y emprendimiento en seguridad IoT, integrar recursos upstream y downstream en la industria, y reunir "gobierno-industria Cultivar y promover una serie de productos y soluciones de seguridad de IoT, promover la mejora del nivel de protección de seguridad de los terminales IoT, redes, plataformas y datos, y promover el desarrollo de alta calidad de la industria de seguridad de IoT.

*Este artículo fue publicado en "Mundo de la comunicación"

Asunto 925 Agosto 10, 2023 Asunto 15

Titulo original: "Investigación de contramedidas y análisis de riesgos de seguridad de IoT en la era de Internet de todo"