E-mail: anwenqq2690502116@gmail.com

Comment la sécurité IoT peut-elle se développer en parallèle à l'ère de l'Internet of Everything?

L'Internet des objets est le support central de la troisième vague de l'industrie de l'information et de la quatrième révolution industrielle.

Il a engendré de nombreuses industries et entreprises grâce à une intégration profonde avec diverses industries, tels que l'Internet des véhicules, Internet industriel, Grille intelligente, Ville intelligente, et agriculture intelligente. , soins médicaux intelligents, logistique intelligente, Maison intelligente, usure intelligente, etc., ont changé les modes de vie des gens et ont apporté une grande commodité à la vie quotidienne des gens. Actuellement, l'industrie mondiale de l'IdO se développe rapidement.

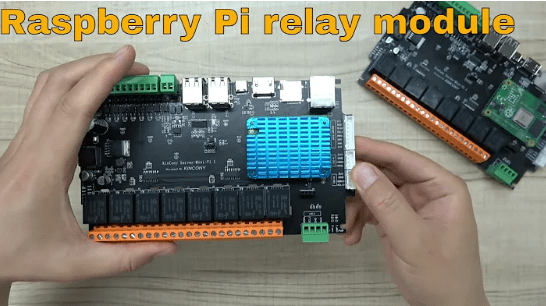

Raspberry Pi 4ème génération - IOT Raspberry Pi

L'économie mobile 2022 publié par la GSMA prévoit que le nombre de connexions IoT cellulaires mondiales autorisées atteindra 2.5 milliards en 2023, et on estime que par 2030, le nombre de connexions IoT cellulaires mondiales autorisées atteindra 5.3 milliard. .

Le développement de l'industrie de l'Internet des objets de mon pays est à l'avant-garde du monde, et la construction de l'Internet mobile des objets est un leader mondial. Dès la fin de 2022, le nombre total de connexions de terminaux sur le réseau mobile de mon pays a atteint 3.528 milliard, dont 1.845 milliards d'utilisateurs de terminaux IoT cellulaires représentent le nombre "chose" Connexions. Depuis fin août 2022, le nombre de "chose" connexions a dépassé le nombre de "personne" connexions après cela, la proportion de "chose" les connexions sont passées à 52.3%. L'Internet of Everything donne du pouvoir à des milliers d'industries. L'échelle des terminaux IoT cellulaires appliqués aux services publics, Internet des véhicules, commerce de détail intelligent, et la maison intelligente a atteint 496 million, 375 million, 250 million, et 192 millions de foyers, respectivement.

Avec l'avènement de l'ère de l'Internet of Everything, nous sentons la commodité et la rapidité apportées par une interconnexion étendue, prise de conscience globale, et télécommande, mais l'application de la technologie de l'Internet des objets apporte également de nouveaux risques pour la sécurité du réseau. Au cours des dernières années, cyberattaques contre les appareils IoT, systèmes, réseaux, et les plateformes se multiplient, qui a eu un impact énorme sur la vie privée, production d'entreprise, opérations de la ville, et même la sécurité nationale.

La sécurité IoT face à de nouvelles situations, nouveaux risques et nouveaux défis

D'abord, les risques de sécurité des appareils IoT sont importants. Les appareils IoT sont confrontés à des risques de sécurité tels que des défauts de conception matérielle, vulnérabilités logicielles et micrologicielles, et le manque de mécanismes d'authentification. Afin de contrôler le coût des appareils IoT, les fabricants choisissent souvent du matériel et des puces à faible consommation et bon marché. Les performances de calcul et les fonctions de sécurité de ces matériels sont souvent faibles, et ils ne peuvent pas fournir un support de sécurité solide, tels que le cryptage et l'inviolabilité. conception etc.. La qualité du code logiciel des appareils IoT est inégale, résultant en un grand nombre de vulnérabilités logicielles. Les vulnérabilités courantes incluent les vulnérabilités de débordement de la mémoire tampon, vulnérabilités d'injection de commandes, etc.. Les attaquants peuvent utiliser ces vulnérabilités pour prendre le contrôle à distance des appareils, puis lancer des attaques réseau. Les mécanismes d'authentification d'identité et de contrôle d'accès des appareils IoT ne sont pas parfaits, résultant en un grand nombre d'appareils IoT accessibles de manière anonyme, ou même d'être piraté par des attaquants pour obtenir des droits de contrôle grâce à de simples mots de passe.

Par exemple, un grand nombre de caméras IoT ont actuellement le problème d'un accès non autorisé après le piratage de mots de passe faibles , peut facilement conduire à un contrôle malveillant, Attaques DDoS, fuite de données et autres incidents de sécurité, mettre en danger le fonctionnement normal de l'infrastructure de réseau clé.

Deuxième, la sécurité du réseau Internet des objets est insuffisante. Le Internet des objets is connected with the traditional fixed network and mobile Internet to form a new heterogeneous network with multi-network integration. Dans le processus de collecte et de transmission des données, il fait face à des risques de sécurité tels que l'intrusion dans le réseau et la fuite de données. La couche de perception est la base technique de la perception globale de l'Internet des objets. It mainly collects various information of objects through various capteurs, and then transmits the data to the upper layer through NB-IdO, 3g, 4g, 5G et autres technologies d'accès. Cependant, les nœuds de la couche de perception contiennent d'énormes données, divers protocoles, fonctions uniques, et des ressources de calcul et de stockage limitées. Ils ne peuvent pas fournir des capacités complexes de protection de la sécurité des informations, et sont vulnérables aux attaques malveillantes et aux dommages pendant le processus de collecte de données, affectant le fonctionnement normal du système. La couche réseau est principalement responsable de la transmission précise des données collectées par la couche perception. Cependant, en raison de l'environnement réseau complexe de l'Internet des objets et des ressources limitées des nœuds de l'Internet des objets, les données ne sont pas protégées par la technologie de cryptage pendant le processus de transmission, et est extrêmement vulnérable aux attaques de l'homme du milieu. Les attaquants peuvent obtenir illégalement des paquets de données dans le chemin de communication, lire directement les données en clair ou modifier les paquets de données pour détruire l'intégrité des données. Cette méthode d'attaque est facile à mettre en œuvre mais difficile à prévenir, ce qui entraînera une grande quantité de fuites de données sensibles. En même temps, en raison de la définition peu claire de la frontière du réseau Internet des objets, les attaquants peuvent accéder au réseau en se faisant passer pour une passerelle ou un nœud utilisateur, et lancer d'autres attaques sur les composants et les appareils du réseau après avoir obtenu les droits d'accès au réseau.

Le troisième est l'apparition fréquente de problèmes de sécurité des données de l'Internet des objets. L'Internet des objets générera et partagera d'énormes quantités de données en fonction de ses propres propriétés d'interconnexion, et ces données auront beaucoup de risques de sécurité dans le processus de stockage, utiliser, et partage. Lorsque les données sont stockées sur des appareils et des plates-formes avec une protection de sécurité insuffisante, il sera directement volé par des attaquants. Lorsqu'il n'y a pas de mécanisme strict de contrôle d'accès dans le processus d'utilisation et de partage des données, d'autres peuvent obtenir ou même utiliser des données sensibles de l'utilisateur sans autorisation, affectant la production normale et la vie des utilisateurs. L'unité 42 équipe de renseignement sur les menaces surveillée 1.2 millions d'appareils IoT aux États-Unis et a constaté que 98% des appareils IoT ne sont pas chiffrés, présentant des risques de confidentialité et de fuite de données. Au cours des dernières années, il y a eu de nombreux incidents de sécurité réseau similaires, telles que les images collectées par un grand nombre de caméras domestiques vendues en ligne, et haut-parleurs intelligents fuyant la vie privée des utilisateurs.

Quatrième, la sécurité de la plate-forme de l'Internet des objets doit faire l'objet d'une attention particulière. Appareils IdO, plates-formes cloud, et les plates-formes applicatives interagissent avec les données en permanence. Une fois ces plateformes piratées, l'ensemble du système IoT sera détruit. Lorsqu'il existe des vulnérabilités logicielles ou des erreurs de configuration dans la plate-forme cloud et la plate-forme d'application, il est très facile de provoquer des attaques DDoS au niveau de la couche applicative et de provoquer une interruption de service. En même temps, la plate-forme Internet des objets est également confrontée à des risques tels qu'une gestion insuffisante de la sécurité des agents et la pollution de la chaîne d'approvisionnement. La chaîne d'approvisionnement de Appareils IdO est complexe. Si la plateforme a une gestion de contrôle de sécurité insuffisante pour les fournisseurs, il est facile d'être implanté avec un "porte arrière" dans le processus de fabrication de matériel et de développement de logiciels. Ce "porte arrière" est extrêmement caché, et il est encore difficile à trouver après la livraison de l'appareil. , Une fois activé, cela entraînera des risques incommensurables. Donc, les gestionnaires de plate-forme doivent améliorer les processus de surveillance de la chaîne d'approvisionnement et de gestion de la sécurité afin de réduire les risques.

Avancement du travail de réponse aux risques de sécurité de l'Internet des objets

Au cours des dernières années, sous le soutien et l'orientation du ministère de l'industrie et des technologies de l'information, L'Académie chinoise des technologies de l'information et des communications a coopéré avec les unités industrielles concernées pour promouvoir activement et régulièrement la réponse aux risques de sécurité de l'Internet des objets.

Le premier est de faire jouer pleinement le rôle de premier plan des organisations de l'industrie et de promouvoir activement la préparation de normes liées à la sécurité de l'Internet des objets.. Accélérer la construction du système standard de surveillance de la sécurité de l'Internet des objets, développer une série de normes pour la surveillance de la sécurité de l'Internet des objets, et promouvoir la "Exigences techniques et méthodes de test pour le filtrage du trafic Internet des objets", "Exigences techniques pour le système de surveillance et de gestion de la sécurité des réseaux de l'Internet des objets", "Exigences techniques de l'interface du système de surveillance et de gestion de la sécurité des réseaux de l'Internet des objets" et "Méthode d'évaluation de la classification et de la classification des risques de sécurité du réseau des terminaux IoT" et d'autres projets standard de l'industrie ont été établis pour établir des exigences techniques claires et claires et des méthodes de test pour le système de surveillance de la sécurité du réseau de l'Internet des objets afin d'aider au bon développement de l'industrie de l'Internet des objets.

La seconde consiste à s'appuyer sur les ressources réseau et les avantages technologiques de l'industrie pour construire dans un premier temps un système de surveillance de la sécurité couvrant les bases Internet des objets des entreprises de télécommunications de base.. Une plate-forme de surveillance de l'accès à la sécurité de base de l'Internet des objets a été créée, qui a les fonctions de collecte, surveillance, recherche et jugement, et réponse. Des centaines de millions de terminaux sont surveillés pour constituer la connaissance globale de la situation de sécurité et les capacités d'analyse de l'Internet des objets. En même temps, la plate-forme a établi des bases de données de renseignements sur les menaces telles que les vulnérabilités de l'IdO, ressources réseau malveillantes, et règles de sécurité. Il a accumulé plus de 10,000 règles d'événement de sécurité et ressources malveillantes, et a des fonctions telles que les tendances de développement IoT, tendances en matière de sécurité, et sujets spéciaux.

Le troisième est de continuer à mener des recherches spéciales pour explorer et développer les capacités techniques de détection et d'évaluation des menaces de sécurité IoT. Focus sur les risques de sécurité auxquels est confrontée la couche de perception, couche réseau, et la couche applicative de l'Internet des Objets, effectuer des recherches sur le système d'indice d'évaluation des performances du système de détection des menaces de sécurité de l'Internet des objets, consolider les réserves théoriques liées aux outils de détection des menaces et aux méthodes de détection de l'Internet des Objets, et guider activement les entreprises concernées pour développer des terminaux Internet des objets Activités d'évaluation des capacités avancées des produits, améliorer la sécurité matérielle, sécurité des logiciels, sécurité Internet, capacités d'évaluation de la sécurité des applications et de la sécurité des données, et forment initialement les capacités techniques de détection et d'évaluation des menaces de sécurité IoT.

Réflexions et suggestions basées sur les risques de sécurité IoT

Le premier consiste à accélérer le développement et la mise en œuvre de normes liées à la sécurité de l'IdO. Réaliser la recherche et le développement de la sécurité des terminaux IoT, sécurité Internet, sécurité de la plate-forme et autres normes, promouvoir la révision de Passerelle domestique IdO et les normes de test de sécurité des passerelles, accélérer la construction du système standard de surveillance de la sécurité IoT, guider le développement des travaux d'évaluation de la sécurité des produits IoT, et guider la sécurité IoT Développer dans une direction plus scientifique et systématique.

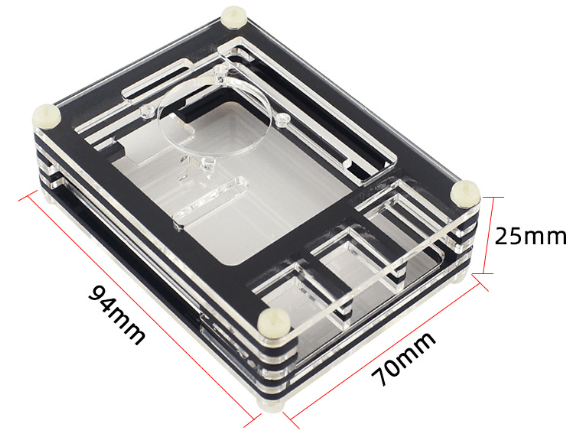

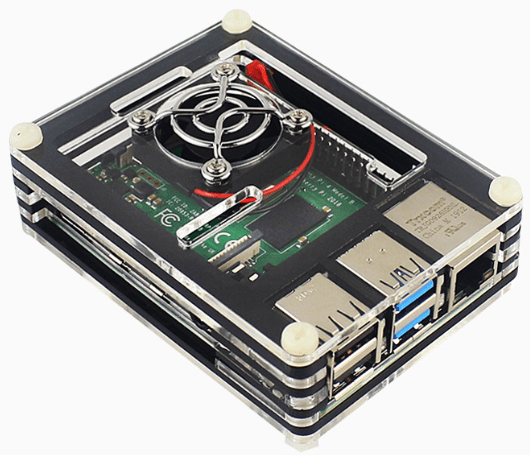

Tarte aux framboises 4 - 9-Boîtier en acrylique avec ventilateur de refroidissement - Étui de protection Raspberry Pi 4B en quatre couleurs

La seconde est de continuer à améliorer les capacités techniques de surveillance de la sécurité de l'Internet des objets. Construire un système de technologie de surveillance de la sécurité de l'Internet des objets d'entreprise de télécommunications de base, renforcer les capacités de filtrage du trafic des scénarios d'application typiques de l'Internet des objets tels que l'Internet des véhicules, Internet industriel, et villes intelligentes, et améliorer la qualité de la communication des données en termes de couverture du suivi, complétude fonctionnelle, et maturité de l'entreprise. Promouvoir la construction de pilotes de surveillance de la sécurité de l'Internet des objets 5G, améliorer en permanence le système de surveillance de la sécurité des réseaux privés de l'Internet des objets, et améliorer les capacités de support technique complètes telles que la sensibilisation à la situation de sécurité de l'IoT dans l'industrie, avertissement de risque, et intervention d'urgence.

Le troisième est d'accélérer la construction du système technologique de test et d'évaluation de la sécurité de l'Internet des objets. Créez un environnement de simulation et de vérification de la sécurité pour des scénarios typiques tels que les maisons intelligentes et la production numérique, et réaliser des audits de sécurité du code, analyse des vulnérabilités à haut risque, vérification du mécanisme de contrôle d'accès, test de sécurité de transmission de données, évaluations d'authentification d'identité de nœud de réseau, etc.. pour terminaux IoT, réseaux, et plateformes Travail, construire des capacités techniques telles que l'extraction de vulnérabilités, attaques simulées, et collecte de renseignements, effectuer régulièrement des activités d'évaluation et de test de la conformité à la sécurité de l'IdO, découvrir les risques de sécurité en temps opportun, et promouvoir les entreprises liées à l'IdO pour améliorer leurs propres capacités de protection de la sécurité.

Comment la sécurité IoT peut-elle se développer en parallèle à l'ère de l'Internet of Everything

Le quatrième consiste à renforcer en permanence l'innovation collaborative des entreprises de sécurité de l'Internet des objets. Concentrez-vous sur le "insuffisances de capacité" et axes de développement technologique de la sécurité des terminaux IoT, sécurité Internet, et sécurité de la plateforme, augmenter les investissements dans les fonds spéciaux pour la sécurité de l'IdO, organiser des concours et des conférences sur l'innovation et l'entrepreneuriat en matière de sécurité IoT, intégrer les ressources en amont et en aval de l'industrie, et rassembler "gouvernement-industrie Cultiver et promouvoir un certain nombre de produits et de solutions de sécurité IoT, favoriser l'amélioration du niveau de protection de la sécurité des terminaux IoT, réseaux, plateformes et données, et promouvoir le développement de haute qualité de l'industrie de la sécurité IoT.

*Cet article a été publié dans "Monde de la communication"

Problème 925 Août 10, 2023 Problème 15

Titre original: "Analyse des risques de sécurité IoT et recherche sur les contre-mesures à l'ère de l'Internet de tout"